Para comprender blockchain en el cuidado de la salud, es importante tener una base sobre cómo funciona este tipo particular de tecnología de contabilidad distribuida (DLT) y cómo se puede aplicar al ecosistema de atención médica más amplio.

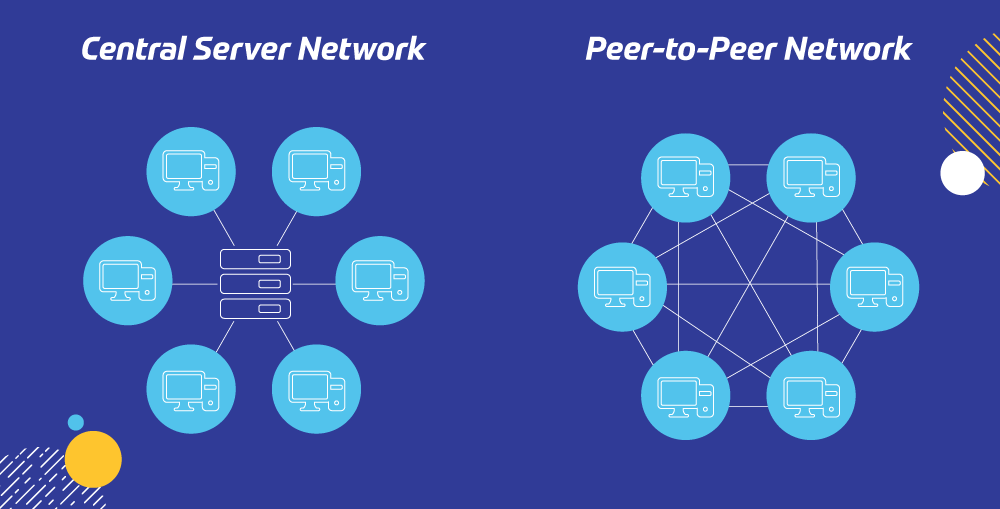

DLT aprovecha la computación descentralizada peer – to – peer, la criptografía y la tecnología relacionada para verificar y propagar una cadena de registros de transacciones a través de un consorcio, alianza, asociación o coalición. La tecnología Blockchain se basa en un consenso descentralizado y actualmente se está implementando tanto en entornos públicos como privados.

Para comprender mejor los conceptos básicos de la tecnología y la aplicación potencial de blockchain en el cuidado de la salud, analizaremos varios elementos clave.

En esta guía

¿Qué es la blockchain?

Preguntas frecuentes sobre los componentes de blockchain

¿Qué es la cadena de bloques? El Instituto Nacional de Estándares y Tecnología (NIST, por sus siglas en inglés) lo define como “libros de contabilidad digitales a prueba de manipulaciones y a prueba de manipulaciones implementados de forma distribuida (es decir, sin un depósito central) y, por lo general, sin una autoridad central ([p. ej.,] un banco, empresa, o gobierno).

En nivel básico, permite que una comunidad de usuarios registre transacciones en un libro mayor compartido dentro de esa comunidad, de modo que, bajo el funcionamiento normal de la red blockchain, ninguna transacción pueda cambiarse una vez publicada”.

Si bien existen diferencias, a menudo los términos blockchain y DLT se usan indistintamente, especialmente cuando se habla del valor comercial de las soluciones.

Blockchain describe una cadena de datos o transacciones como bloques vinculados o encadenados por firmas criptográficas, cada una de las cuales se denomina hash, almacenada en libros de contabilidad compartidos y respaldada por una red de procesos conectados llamados nodos. Los nodos mantienen una copia de toda la cadena y se actualizan y sincronizan continuamente.

Si bien depende de una tecnología subyacente conocida y probada, como redes, hash y cifrado, esta tecnología es muy diferente de la programación, las redes, las bases de datos y las interfaces web tradicionales. Se requiere una nueva comprensión del diseño, los patrones, el intercambio de datos y la implementación.

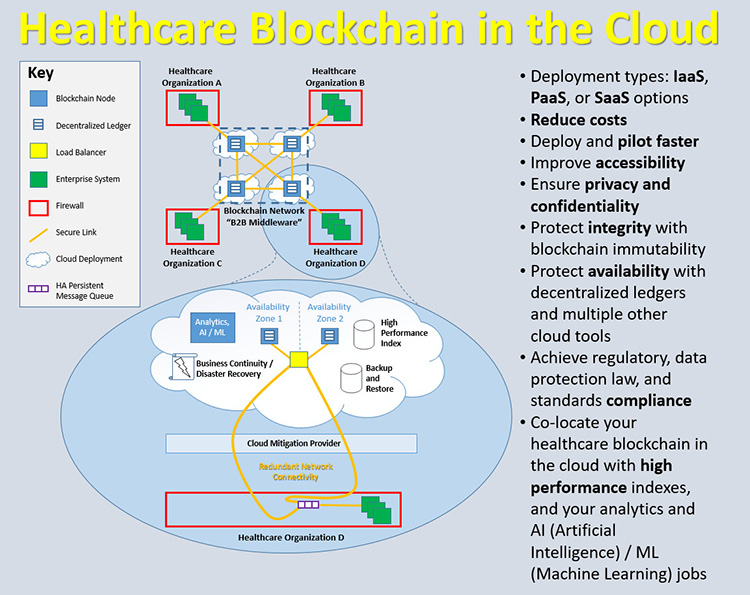

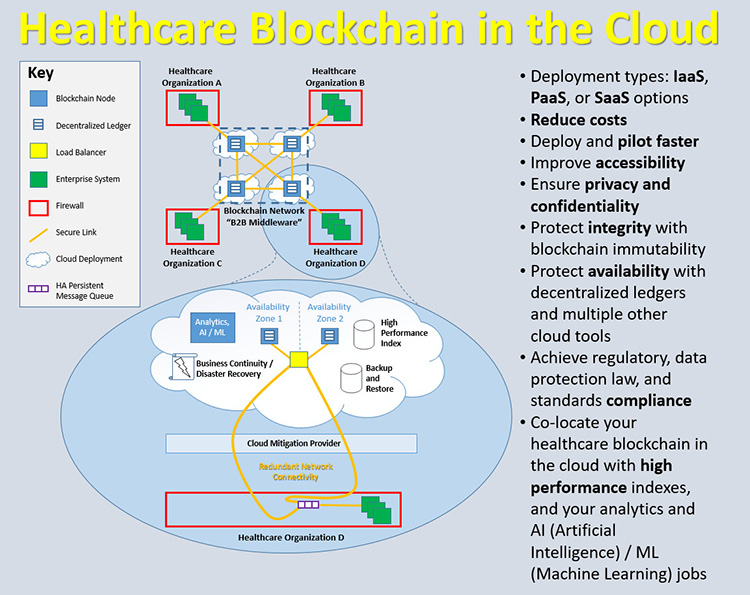

La aplicación de blockchain en el cuidado de la salud es incipiente; sin embargo, las primeras soluciones mostraron el potencial para reducir los costos de atención médica, optimizar los procesos comerciales y mejorar el acceso a la información entre partes interesadas dispares y diversas que trabajan hacia un objetivo común.

Agregar o actualizar datos

Agregar o actualizar datos requiere el consenso de la red, lo que la hace casi inmutable. Esto significa que una vez que se escribe un bloque en la cadena, no se puede modificar ni eliminar. Los registros de transacciones son inmutables, porque cada bloque de datos está vinculado al bloque anterior al incluir el hash único del bloque anterior, que se deriva matemáticamente del contenido del bloque.

Si un mal actor cambiara el contenido de un bloque, el hash del bloque cambiaría, lo que rompería su conexión con el bloque posterior. Esto requeriría que el mal actor vuelva a hacer hash en el siguiente bloque y en todos los bloques posteriores para cubrir sus huellas.

Sin embargo, dado que hay múltiples copias del libro de contabilidad, el malhechor tendría que cambiar simultáneamente cada versión del libro de contabilidad en cada ubicación, lo que es prácticamente imposible, especialmente a medida que las redes crecen y el riesgo de colusión se vuelve insignificante.

Para corregir o eliminar datos de la cadena, se puede agregar un nuevo registro con datos corregidos que reemplazan al original, o se puede agregar un registro que marque un registro anterior como eliminado. Sin embargo, los registros originales agregados anteriormente permanecen como están. Esta es una característica intencional que permite la verificación por parte de todas las partes del consorcio y ayuda a generar confianza.

Como esta tecnología no es una panacea para la calidad y precisión de los datos, recomendamos revisar las consideraciones de almacenamiento de datos para obtener

una descripción general de qué almacenar en la cadena.

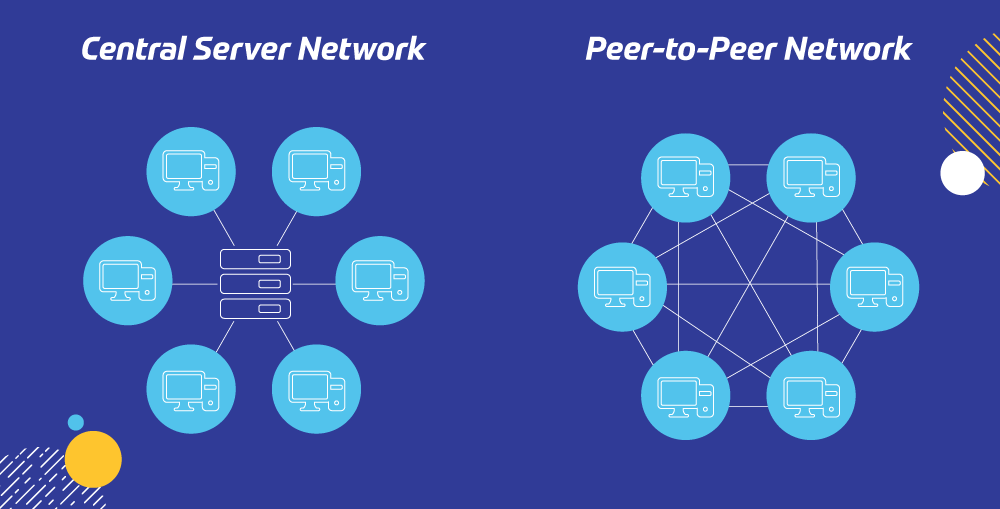

Una solución descentralizada

La tecnología se caracteriza por ser una solución descentralizada o distribuida, en lugar de una solución controlada centralmente. Por lo general, es una red de igual a igual, donde los participantes interactúan directamente y las transacciones se comparten entre todos, por lo que no hay un punto único de falla. La tecnología está disponible en una variedad de plataformas y protocolos, y trae consigo conceptos que pueden introducir matices o cambios en los modelos comerciales de atención médica existentes.

Si bien logra un cierto nivel de democratización de los datos, o accesibilidad de los datos para el usuario final promedio, la tecnología no necesariamente abre el acceso al máximo, pero puede abordar las necesidades existentes y descubrir nuevas oportunidades comerciales, administrativas y clínicas que no fueron considerados previamente.

Un enfoque en las transacciones

Esta tecnología depende del consenso para la validez de las transacciones y, si bien las transacciones pueden interpretarse ampliamente, no todas las actividades de atención médica se basan en transacciones y no todas las transacciones de atención médica pueden ser apropiadas para la tecnología. Blockchain trae consigo el potencial de los contratos inteligentes , código informático digital que automatiza la ejecución de programas, funciones o transacciones. La tecnología también brinda la capacidad de crear valor para las transacciones a través de tokens. Esta tokenización también se ha implementado

en la configuración de criptomonedas.

Fortalezas y debilidades

La tecnología es muy prometedora como solución para una serie de casos de uso en diversas industrias, pero al igual que con cualquier tecnología emergente, todavía tiene sus inconvenientes. Es importante sopesar tanto las fortalezas como las vulnerabilidades para determinar la idoneidad para cada caso de uso.

Una única fuente de verdad

El principal beneficio de la tecnología es su capacidad para proporcionar una única fuente de información para quienes participan en la red. Dado que todos los nodos deben llegar a un consenso, esto garantiza que todos los participantes estén de acuerdo sobre la naturaleza de los datos contenidos en la red. Su capacidad para resolver disputas y proporcionar un registro de todas las actividades en la red le da una transparencia única que elimina la necesidad de intermediarios. Su transparencia e inmutabilidad también lo hacen ideal para industrias que tienen auditorías periódicas de sus datos.

Falta de privacidad

Las cadenas de bloques, especialmente las que están disponibles públicamente, no son ideales para almacenar información privada debido a la transparencia que brindan.

Para el uso de blockchain en el cuidado de la salud, las consideraciones de privacidad para la información de salud protegida (PHI) son fundamentales al considerar la tecnología para ciertas transacciones.

Vulnerabilidades de seguridad

La tecnología brinda resiliencia a ciertos tipos de ataques, pero de ninguna manera es completamente segura.

Dado que son esencialmente solo código, aún son susceptibles a ataques de día cero y errores técnicos.

Además, las personas casi siempre acceden a la tecnología, lo que la hace susceptible a uno de los mayores riesgos en la tecnología de la información, la ingeniería social. Debido a esto, la tecnología necesita tanto escrutinio hacia la seguridad de la información como cualquier otra red o pieza de software, especialmente para blockchain en el cuidado de la salud.

Componentes de la cadena de bloques

Blockchain es un tipo de DLT. DLT es una estructura de datos descentralizada donde los datos se distribuyen en todas las computadoras o nodos dentro de una red y cada nodo en la red almacena una copia del libro mayor.

No existe una administración central de los datos y los datos se acuerdan por consenso entre todos los nodos de la red.

Los componentes de DLT incluyen modelos de datos para describir qué datos se capturan en el libro mayor y acuerdos para protocolos, como un protocolo de consenso para determinar cómo se aceptan las transacciones en el libro mayor.

Libro mayor

Similar al uso común de la palabra libro mayor, un libro mayor en el contexto de DLT es simplemente un registro electrónico o una colección de transacciones.

Una distinción importante es que el libro mayor no es una colección de activos. Si bien los activos son parte de las transacciones, el libro mayor registra las transacciones de esos activos. Por ejemplo, bitcoin es un activo bien conocido y las transacciones que involucran bitcoin se registran mediante un libro mayor distribuido.

La tecnología Blockchain construye el libro mayor mediante la construcción de una cadena cronológica y consecutiva de bloques. También puede registrar una colección de códigos llamados contratos inteligentes que permiten ejecutar funciones en la cadena de bloques.

Transacciones, Bloques y Cadenas

Las transacciones en este contexto son:

Un registro, por ejemplo de un evento.

Verificado y asegurado criptográficamente

Ordenado cronológicamente

Agrupados para formar un bloque

Un bloque es un conjunto de transacciones que se agrupan y luego se agregan a una cadena de otros bloques.

De ahí el nombre de cadena de bloques. Cuando los bloques se encadenan, cada bloque nuevo contiene una referencia a un identificador único del bloque anterior llamado código hash o hash criptográfico. Los bloques pueden incluir una o más transacciones. En otras palabras, es posible agrupar transacciones en lotes en bloques, y esto a menudo se hace para mejorar la tasa de rendimiento de transacciones para una plataforma de cadena de bloques con una tasa de rendimiento de bloque determinada.

El bloque contiene la siguiente información:

Hash criptográfico anterior: identificador único, llamado hash, al que se hace referencia en el bloque anterior

Marca de tiempo: marca de tiempo de cada bloque agregado a la cadena

Hash de raíz de Merkle: hash de raíz de árbol de Merkle para todas las transacciones incluidas en el bloque Nonce: significa «número que solo se usa una vez». El nonce es el número de desafío criptográfico que los nodos están resolviendo para proponer un nuevo bloque.

Es un número agregado a un bloque hash y, cuando se repite, cumple con las restricciones del nivel de dificultad.

Este número está relacionado con los algoritmos de consenso.

Criptografía

Sin una autoridad central dentro de una red, la confianza se establece a través del consenso y la criptografía.

La criptografía se utiliza para trasladar la carga de la confianza de los intermediarios a los algoritmos criptográficos.

Los componentes de la criptografía incluyen:

Mensaje o carga útil (también llamado texto sin formato): los datos reales o la carga útil dentro del mensaje que el remitente y/o el receptor desean mantener en secreto.

Clave secreta: datos utilizados para cifrar y descifrar el mensaje. En DLT, a menudo se hace referencia a claves públicas y privadas.

Cifrado (también llamado texto cifrado): la salida de la función de cifrado, que es la versión cifrada del mensaje que se envía entre el remitente y el receptor.

Algoritmo de cifrado/descifrado: par de algoritmos utilizados para convertir entre el mensaje de texto sin formato y el mensaje de texto cifrado.

En general, la criptografía se usa a menudo para codificar o encriptar datos para que los intermediarios o actores externos no puedan descifrar un mensaje. Permite un intercambio bidireccional confidencial, donde cada parte puede cifrar o descifrar el cifrado para acceder a la carga útil del mensaje. Con blockchain, la criptografía también se usa para validar la integridad de los datos.

El algoritmo criptográfico utiliza el mensaje y la clave para crear una versión cifrada del mensaje denominada cifrado. El emisor y el receptor pueden intercambiar el cifrado. Luego se usa una clave para descifrar el cifrado y devolverlo al mensaje original.

Criptografía de clave pública

La criptografía de clave pública se usa a menudo en DLT para la validación de datos y la autenticación de usuarios a través de firmas digitales. La autenticación de usuario se logra a través de una combinación de clave pública y privada de un usuario a través de un marco de infraestructura de clave pública (PKI). Una clave pública representa la identidad pública de un usuario que se puede compartir con otros. El usuario también tiene una clave privada almacenada en una billetera que almacena las credenciales privadas del usuario.

Los algoritmos matemáticos generan el emparejamiento de las claves pública y privada, y estas hacen posible cifrar y descifrar un mensaje. En PKI, es matemáticamente improbable calcular o derivar una clave privada a partir de una clave pública. El emparejamiento de la clave pública y privada permite la autenticación de un usuario o nodo en particular. Las claves públicas y privadas también se pueden usar de una manera que preserve el anonimato de los usuarios.

Funciones hash

DLT utiliza un tipo específico de criptografía llamada hashing criptográfico. Un código hash se crea mediante una función matemática que toma un objeto digital y genera una cadena de letras y números de tamaño fijo de 32 caracteres para representarlo (por ejemplo,

una transacción representada como d7w0993waty9n 33234qw949g02b9o34238878501032ff2si04d3d99sq- 93jzwa9).

El hash criptográfico utiliza la criptografía para una conversión unidireccional, donde se crean los datos codificados o hash. El resultado del hash está destinado a ser compartido con otras partes, pero no decodificado.

El hash codificado es matemáticamente imposible de descifrar o aplicar ingeniería inversa. Esto hace que sea poco práctico derivar el mensaje de entrada utilizado para crear un código hash, a partir del propio código hash.

DLT utiliza hash criptográfico para que los datos puedan probarse sin compartir realmente el contenido de los datos.

Cada parte puede probar los datos comparando y validando que el hash calculado coincida entre sí.

Los hashes se utilizan para mantener la característica inmutable de las cadenas de bloques. Dado que cualquier cambio en el objeto original generará un nuevo hash, los cambios son fácilmente detectables. Para cada bloque, se calcula un código hash como una combinación

de los datos del bloque más el código hash del bloque anterior. De esta manera, los códigos hash están encadenados.

Los códigos hash son fáciles de calcular y todos los participantes pueden verificar que los datos no hayan sido alterados. Cualquier intento de eliminar o alterar los datos en un bloque invalida la cadena de códigos hash y los participantes la detectan fácilmente.

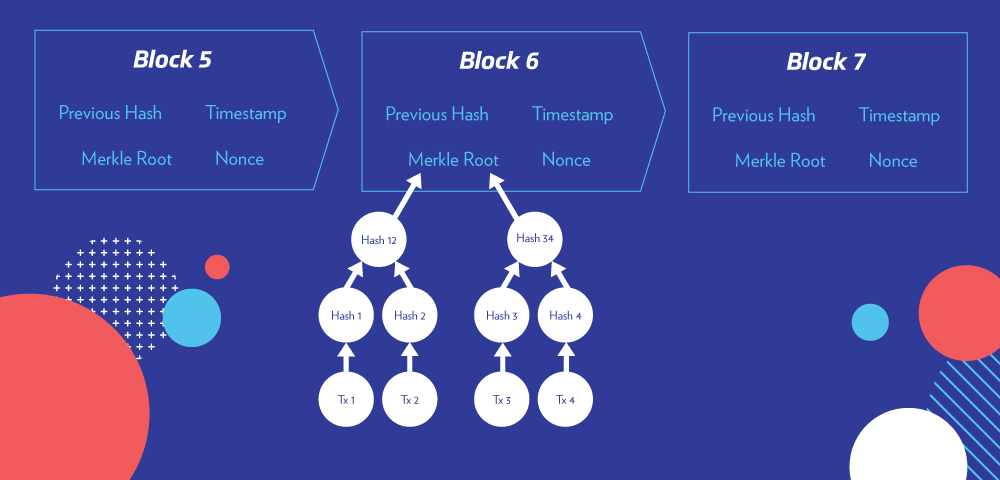

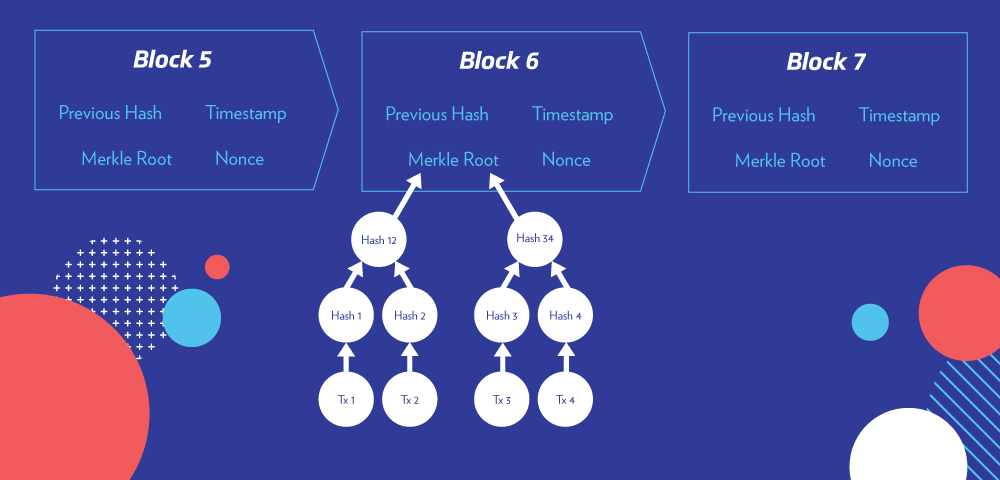

Árbol Merkle

Los árboles Merkle se utilizan para reducir el volumen de datos y permitir una validación eficiente de los datos en la cadena de bloques. Un hash raíz de Merkle se almacena en cada bloque y se crea mediante el hash de los datos transaccionales que se incluyen como parte del bloque.

En el siguiente diagrama, hay cuatro transacciones (Tx). Cada una de estas transacciones está representada por un hash 1-4. Cada par de hashes se procesan adicionalmente

(Hash 12 y Hash 34), que finalmente se representan en el bloque principal como el hash raíz de Merkle.